Gestión del riesgo y evaluación de impacto en tratamientos de datos personales

.png)

Privacy Driver ha elaborado un resumen de la guía publicada por la AEPD el 29/06/2021 “Gestión del riesgo y evaluación de impacto en tratamientos de datos personales” como documento de consulta rápida de la misma sin pretender sustituirla en ningún caso.

Se han mantenido los títulos y apartados con el mismo nombre de la guía, para que el lector pueda localizar y consultar el contenido original, que se puede descargar en:

https://www.aepd.es/es/documento/gestion-riesgo-y-evaluacion-impacto-en-tratamientos-datos-personales.pdf

ÍNDICE:

SECCIÓN 1. FUNDAMENTOS DE LA GESTIÓN DE RIESGOS PARA LOS DERECHOS Y LIBERTADES

2. Conceptos asociados a la gestión del riesgo

3. El proceso de gestión del riesgo para los derechos y libertades

4. La gobernanza de los riesgos para los derechos y libertades

SECCIÓN 2. METODOLOGÍA BÁSICA PARA LA APLICACIÓN DE LA GESTIÓN DEL RIESGO PARA LOS DERECHOS Y LIBERTADES

5. Descripción y contextualización del tratamiento

6. Identificación y análisis de factores de riesgo

7. Evaluación del nivel de riesgo del tratamiento

8. Controles para disminuir el riesgo

9. Valoración del riesgo residual y revisión

SECCIÓN 3. EVALUACIÓN DE IMPACTO RELATIVA A LA PROTECCIÓN DE DATOS

10. La evaluación de impacto relativa a la protección de datos

11. Análisis de la obligación de llevar a cabo la EIPD

12. Análisis de la necesidad de realizar una EIPD

13. Evaluación de la necesidad y proporcionalidad del tratamiento

14. Obligación de documentación

15. Recabar la opinión de los interesados o de sus representantes

16. Consulta previa a la autoridad de control

SECCIÓN 1. FUNDAMENTOS DE LA GESTIÓN DE RIESGOS PARA LOS DERECHOS Y LIBERTADES

2. CONCEPTOS ASOCIADOS A LA GESTIÓN DEL RIESGO

La gestión de riesgo está formada por un conjunto de acciones ordenadas y sistematizadas con el propósito de controlar las posibles (probabilidad) consecuencias (impactos) que una actividad puede tener sobre un conjunto de bienes o elementos (activos) que han de ser protegidos.

El RGPD demanda la identificación, evaluación y mitigación, realizadas de una forma objetiva, del riesgo (gestión del riesgo) para los derechos y libertades de las personas en los tratamientos de datos personales. La mitigación ha de realizarse mediante la adopción de medidas técnicas y organizativas que garanticen y, además, permitan demostrar la protección de dichos derechos. Estás deberán determinarse con referencia a la naturaleza, el alcance, el contexto y los fines del tratamiento. Además, dichas medidas se revisarán y actualizarán cuando sea necesario.

En cumplimiento del principio de responsabilidad proactiva, responsabilidad demostrable o “accountability”, la gestión del riesgo ha de estar documentada. La gestión del riesgo no es un documento sino un proceso que se traduce en hechos y que se acredita documentalmente.

A. La gestión del riesgo

La gestión del riesgo debe de entenderse como una metodología general que integra distintos objetivos de gestión (riesgo financiero, legal, laboral, social, etc.)

|

Ejemplos de distintas perspectivas de la gestión del riesgo |

|

|

El tratamiento en sí mismo |

|

|

El tratamiento en el contexto interno de la organización |

|

|

El tratamiento en el contexto externo normativo, social y económico |

|

Tabla 1. Ejemplos de distintas perspectivas de la gestión del riesgo

B. La gestión del riesgo en el RGPD

El RGPD hace referencia al término “riesgo” en innumerables ocasiones y de forma específica en el artículo 24.1: “Teniendo en cuenta la naturaleza, el ámbito, el contexto y los fines del tratamiento, así como los riesgos de diversa probabilidad y gravedad para los derechos y libertades de las personas físicas, el responsable del tratamiento aplicará medidas técnicas y organizativas apropiadas a fin de garantizar y poder demostrar que el tratamiento es conforme con el presente Reglamento. Dichas medidas se revisarán y actualizarán cuando sea necesario”.

El RGPD no exige ningún requisito explícito de formalidad a la hora de ejecutar la gestión del riesgo, sin perjuicio de las obligaciones de “accountability”. La “aproximación basada en el riesgo” se desarrolla en el “Statement on the role of a risk-based approach in data protection legal frameworks WP218” del Grupo de Trabajo del Artículo 29 (en adelante la Declaración WP218). Sin embargo, para tratamientos que impliquen un alto riesgo, sí establece unos requisitos mínimos (artículos 35 y 36). En este sentido, el Comité Europeo de Protección de Datos (CEPD) ha desarrollado el documento “Directrices sobre la evaluación de impacto relativa a la protección de datos (EIPD) y para determinar si el tratamiento «entraña probablemente un alto riesgo” a efectos del Reglamento (UE) 2016/679 (WP248). En estas directrices, un “riesgo” es un escenario que describe un acontecimiento y sus consecuencias estimado en términos de gravedad y probabilidad; la “gestión de riesgos” puede definirse como las actividades coordinadas para dirigir y controlar una organización respecto al riesgo.

C. Riesgo para los derechos y libertades

El Considerando 75 desarrolla el concepto de riesgo para los derechos y libertades como cualquier efecto o consecuencia no deseados sobre los interesados o no previsto en el propio tratamiento de datos personales, capaz de generar daños o perjuicios sobre sus derechos y libertades, particularizando, entre otros: los daños y perjuicios físicos, materiales o inmateriales, problemas de discriminación, usurpación de identidad o fraude, pérdidas financieras, daño para la reputación, pérdida de confidencialidad de datos sujetos al secreto profesional, reversión no autorizada de la seudonimización, perjuicios económicos o sociales, privación a los interesados de sus derechos y libertades, que se les impida ejercer el control sobre sus datos personales, etc.

Las Directrices WP248 interpretan que la protección debe extenderse a otros derechos fundamentales y ha de realizarse evaluando tanto el impacto que tienen sobre las personas afectadas como el impacto social general que puede ocasionar, es decir tanto para el interesado, como para todos aquellos individuos o colectivos de afectados.

D. La gestión del riesgo de cumplimiento vs. riesgo para los derechos y libertades

La gestión del riesgo de cumplimiento normativo está orientada a la protección de los intereses de la entidad para evitar incurrir en sanciones legales o administrativas, pérdidas financieras o de reputación etc. La gestión del riesgo para los derechos y libertades está orientada a la protección del interesado. Por tanto, el incumplimiento normativo no es objeto de una gestión del riesgo que para los derechos y libertades puede ocasionar un tratamiento a los interesados.

La Declaración WP218, interpreta que los derechos y principios fundamentales establecidos en el RGPD que han de cumplir los responsables deben estar garantizados, independientemente de las características del tratamiento y del proceso de gestión del riesgo para los derechos y libertades.

.png)

Figura 1. Cumplimiento como requisito previo a la gestión del riesgo

La gestión del riesgo para los derechos y libertades no se puede resolver mediante el uso de garantías legales que se basen en un desvío de la responsabilidad hacia terceros. Los responsables o encargados del tratamiento no pueden eludir su responsabilidad cubriendo los riesgos con pólizas de seguros.

El balance coste/beneficio, en términos económicos o financieros, derivado de la falta de cumplimiento normativo no debe interpretarse, en ningún caso, como una gestión del riesgo para los derechos y libertades, sino que, incluso, podría ser considerado por la Autoridad de control como un posible beneficio obtenido de la propia infracción y un posible factor agravante.

|

Garantía jurídica |

Gestión del riesgo para los derechos y libertades |

|

Contrato con el encargado de tratamiento cumpliendo los requisitos del artículo 28 del RGPD. |

Es una obligación de cumplimiento normativo, no una gestión del riesgo. |

|

Póliza de seguros para cubrir la responsabilidad de la organización ante una posible infracción del RGPD. |

Supone una gestión del riesgo de cumplimiento, pero no del riesgo para los derechos y libertades. |

|

La firma de un acuerdo de confidencialidad por parte de personal que tratan determinados datos. |

Puede ser una medida de gestión del riesgo para los derechos y libertades, en la medida que no relaja las obligaciones del responsable, sino que busca garantizar el compromiso del personal que trata los datos. |

Tabla 2. Ejemplos de garantías jurídicas y su relación con la gestión del riesgo

La gestión del riesgo para los derechos y libertades tiene por objetivo el estudio del impacto y la probabilidad de causar daño a las personas, a nivel individual o social, como consecuencia de un tratamiento de datos personales.

La gestión de riesgo de cumplimiento normativo tiene por objetivo verificar el grado de cumplimiento de las obligaciones y preceptos exigidos legalmente de la entidad con relación a una actividad de tratamiento.

Por tanto, previamente al proceso de gestión de riesgos y como condición sine qua non para emprender una actividad de tratamiento, es preciso sistematizar la verificación de cumplimiento normativo a lo largo de todo el ciclo de vida del tratamiento.

La AEPD pone a disposición de los responsables y encargados un documento que contiene un Listado de cumplimiento normativo y una Hoja de ruta para garantizar la conformidad con la normativa de protección de datos que puede ser de utilidad a la hora de analizar el grado de conformidad con la normativa de protección de datos.

E. La gestión del riesgo en todos los tratamientos

El concepto de “riesgo cero” no existe cuando hablamos de gestión del riesgo. Siempre existirá un riesgo inherente o inicial implícito en cualquier tratamiento y, una vez que se hayan aplicado medidas y garantías que lo minimicen, seguirá existiendo un riesgo residual.

La gestión del riesgo debe ajustarse al posible impacto de la actividad de tratamiento sobre los interesados y a la propia dificultad del tratamiento. En ningún caso debe someterse al tamaño de la entidad, o la disponibilidad de recursos o, a la especialidad o sector de la misma. Si una entidad pretende abordar un tratamiento sin la capacidad suficiente para gestionar el riesgo, deberá buscar ayuda externa especializada (consultoría de privacidad, DPD, etc.).

F. La gestión proactiva en la gestión del riesgo

La gestión del riesgo ha de incluir el enfoque preventivo y requiere realizar una evaluación a largo plazo, especialmente en aquellos escenarios cuyo impacto pudiera derivar en un perjuicio muy elevado sobre los interesados o sobre la sociedad.

G. La gestión de riesgo como proceso

La gestión del riesgo debe abordarse como un proceso transversal que afecta toda la organización y conectarlo con el resto de los procesos existentes de cara a lograr un marco de gestión del riesgo global, integral, eficaz y eficiente que abarque a la organización en su conjunto y en todas sus dimensiones.

La gestión de riesgos, tal y como lo entiende la norma ISO 31000, es un proceso formado por un conjunto de actividades y tareas que permiten controlar la incertidumbre relativa a una amenaza, mediante una secuencia de iniciativas o acciones.

Las aplicaciones, guías o checklist dirigidos a la gestión del riesgo pueden ser herramientas muy útiles de soporte, pero hay que tener presente que el análisis final, la toma de decisiones y la ejecución del plan de acción, son competencia exclusiva de la dirección y de los posibles ejecutores del plan, siendo dichas herramientas meros instrumentos de ayuda y apoyo a las tareas de gestión.

.png)

Figura 2. Soporte a la decisión y toma de decisiones

Una vez estructurado el tratamiento y analizado los requisitos de cumplimiento normativo, iniciaremos el proceso de gestión del riesgo mediante las siguientes etapas:

- Descripción del tratamiento, tanto en lo que respecta a su naturaleza, como al ámbito, contexto y fines del mismo.

- Identificación y análisis de los riesgos en el tratamiento.

- Evaluación del nivel de riesgo y determinación de si procede o es necesario realizar una EIPD (evaluación de impacto relativa a protección de datos).

- Tratamiento del riesgo.

- Seguimiento y verificación de la eficacia de las medidas adoptadas y decisión sobre cuándo es necesario realizar un proceso de revisión y reevaluación de las medidas.

Al ser un proceso, este debe plasmarse en las políticas de la organización y tendrá que estar documentado.

Figura 3. Esquema básico del proceso de gestión del riesgo

H. La integración en la gestión de la organización

La norma ISO 31000 manifiesta que la gestión del riesgo ha de estar integrada con el resto de los procesos de la entidad, en particular en la política, planificación y revisión del tratamiento, para que sea relevante, eficaz y eficiente. Es decir, la gestión del riesgo no puede realizarse de forma aislada, independientemente o después del diseño y/o implementación de un tratamiento.

Entre los procesos con los que debe integrarse están todos aquellos relativos a la gestión del riesgo desde otras perspectivas: financiera, fraude, coste de oportunidad, continuidad de procesos, imagen, suplantación, de negocio, ambiental, seguridad de las personas, etc., que deben entenderse de forma integral.

Figura 4. Integración de la gestión del riesgo para los derechos y libertades en el resto de procesos de gestión de riesgos de la organización

Un caso particular de esta gestión integral lo representan las obligaciones del responsable respecto de la notificación de las brechas de seguridad. En este caso, la evaluación del riesgo que sobre los derechos y libertades de los interesados pueda representar la brecha no debería ser, en ningún caso, inferior a la evaluación que se hubiera hecho en el marco del análisis de riesgo del tratamiento. Como se ha señalado, gestión del riesgo y gestión de brechas, son dos tareas que deben ser gestionadas de manera conjunta con el fin de evitar incongruencias que pudieran repercutir negativamente en el proceso de gestión de un tratamiento de datos personales o en los propios afectados.

Figura 5. Evaluación del riesgo del tratamiento y de una brecha de datos

I. Papel de encargados, desarrolladores y suministradores

El RGPD establece en el artículo 28, apartados 3.c, f y h, así como en el considerando 83, la obligación del encargado de asistir al responsable en la gestión del riesgo, teniendo en cuenta la naturaleza del tratamiento y la información puesta a su disposición. Para ello, el encargado debe gestionar el riesgo dentro de los límites del objeto del encargo.

Por otro lado, un desarrollador o suministrador de un producto o servicio con el que varios responsables van a realizar distintos tratamientos de datos debe llevar a cabo una gestión del riesgo propia, que se incorporará al proceso de gestión del riesgo que realiza el responsable. Este proceso debería ampararse en las garantías contractuales correspondientes a la adquisición del producto o servicio. En cualquier caso, el responsable seguirá manteniendo la obligación de realizar su propia gestión del riesgo.

J. La gestión del riesgo para los derechos y libertades y la EIPD

Cuando sea probable que un tipo de tratamiento entrañe un alto riesgo para los derechos y libertades de las personas físicas, el responsable del tratamiento realizará una evaluación del impacto.

1. Definición de EIPD como proceso que obliga a actuar

En las Directrices WP248, la EIPD se define como “... un proceso concebido para describir el tratamiento, evaluar su necesidad y proporcionalidad y ayudar a gestionar los riesgos para los derechos y libertades de las personas físicas derivados del tratamiento de datos personales evaluándolos y determinando las medidas para abordarlos.”

La EIPD es un proceso de análisis de un tratamiento que se extiende en el tiempo, a lo largo de todo el ciclo de vida de un tratamiento de datos personales, y que debe revisarse de forma continua, “al menos cuando exista un cambio del riesgo que representen las operaciones de tratamiento” (art. 35.11). Por tanto, la EIPD debe:

- Evaluar los riesgos “determinando las medidas para abordarlos”.

- Estar documentada, como soporte para la realización del proceso.

- Obligar al responsable a actuar.

La EIPD tiene una dimensión mayor que un mero formalismo plasmado en un documento sobre el que se puedan realizar cambios mínimos para adaptarlo a cualquier tratamiento. Reducir la EIPD a una actividad puntual y aislada en el tiempo es incompatible con el concepto de proceso que interpreta las Directrices WP248.

2. Integración de la EIPD y la gestión del riesgo

La EIPD forma parte del proceso de gestión de riesgos. No es posible ejecutar una EIPD si previamente no existe una gestión de riesgos para los derechos y libertades y no se realiza en el marco de la misma.

Figura 6. Integración de la EIPD en la gestión del riesgo para los derechos y libertades

Figura 7. Esquema básico del proceso de gestión del riesgo incluyendo la EIPD

3. La EIPD amplía los requisitos de la gestión del riesgo

Las características que incorpora la EIPD con relación a la gestión general del riesgo:

- Es exigible cuando hay un alto riesgo para los derechos y libertades.

- Es una obligación específica del responsable.

- Exige un análisis de necesidad y proporcionalidad del tratamiento con relación a sus fines.

- Exige su realización antes del inicio de las actividades de tratamiento.

- Exige el asesoramiento del DPD, si este está nombrado.

- Requiere recabar la opinión de los interesados, o sus representantes, cuando proceda, en el proceso de gestión del riesgo, justificando en su caso la no procedencia o la limitación en la comunicación de información.

- Tendrá en cuenta el cumplimiento de los códigos de conducta y de las certificaciones.

- Su resultado se debe tener en cuenta para evaluar la viabilidad o no del tratamiento.

- En caso necesario, en función del nivel de riesgo residual, obliga al responsable a realizar una Consulta Previa (art. 36) a la Autoridad de control.

Figura 8. Qué añade la EIPD al proceso de gestión del riesgo.

4. La EIPD como herramienta para demostrar cumplimiento

Una de las posibles medidas de “accountability” o de demostrar cumplimiento es la realización de una EIPD, cuando esta no sea obligatoria.

3. EL PROCESO DE GESTIÓN DEL RIESGO PARA LOS DERECHOS Y LIBERTADES

A. Determinación precisa de las finalidades del tratamiento

Para llevar a cabo una correcta gestión del riesgo es necesario identificar y caracterizar de forma precisa los fines del tratamiento. Los fines y la legitimación del tratamiento deben fijarse antes de iniciar la gestión del riesgo. Los fines deben cumplir con las siguientes propiedades:

|

Últimos |

Han de determinarse cuál es el fin último del tratamiento y no confundirlo con objetivos intermedios, medios instrumentales u operaciones de tratamiento que tengan lugar en alguna fase del tratamiento o que pueden ser dependientes con la forma de implementar el tratamiento. |

|

Específicos |

Suficientemente precisos y concretos, especificando las carencias, demandas, exigencias, obligaciones u oportunidades objetivas y finales que el fin del tratamiento viene a resolver o a dar respuesta. |

|

Medibles |

Han de definir un estado futuro deseable en términos cualitativos. |

|

Alcanzables y realistas |

Se determinan garantías para conseguir los fines del tratamiento en la medida que es posible “demostrar” que el fin último se va a conseguir. |

|

Acotados |

Se han de conseguir en un periodo de tiempo y en el marco de una determinada etapa del ciclo de vida del tratamiento. |

Tabla 3. Propiedades que han de cumplir unos fines del tratamiento bien definidos

En algunos casos, se podrían confundir los fines del tratamiento con alguna de las medidas que se podrían adoptar para conseguirlos. Por ejemplo, en tratamientos que tienen como fin la seguridad de las personas, se pueden utilizar métodos técnicos, como la videovigilancia, como medidas para conseguir dicho fin. La videovigilancia es un instrumento para la consecución del fin, no el fin último del tratamiento.

Los fines del tratamiento han de describirse de forma clara, precisa y entendible, pero no simplificadora.

B. Descripción del tratamiento

Para gestionar los riesgos de un tratamiento es necesario analizarlo. Analizar supone examinar detalladamente, separando y considerando de forma independiente cada una de sus partes, para conocer sus características, cualidades, restricciones y limitaciones, y así poder extraer conclusiones.

|

DESCRIPCIÓN DEL TRATAMIENTO |

|||

|

Su propósito |

Su naturaleza |

Su ámbito/alcance |

Su contexto |

|

|

|

|

Tabla 4. Ejemplo de la información que describe el tratamiento que es útil para la gestión del riesgo

La descripción del tratamiento puede ir más allá de las obligaciones normativas establecidas de elaborar y mantener un Registro de Actividades de Tratamiento con el contenido mínimo que exige el artículo 30 del RGPD y el artículo 31 de la LOPDGDD.

El responsable debe conocer las tecnologías que pretende utilizar, así como sus riesgos asociados, ya que forma parte de su deber de diligencia con relación al cumplimiento de las previsiones del RGPD. En ningún caso, el desconocimiento del contexto tecnológico puede entenderse como un eximente de las obligaciones del responsable.

C. La evaluación del nivel de riesgo del tratamiento para los derechos y libertades de las personas físicas

La evaluación del nivel de riesgo tiene dos objetivos:

- Optimizar los esfuerzos para mitigar y gestionar los riesgos de forma proporcional.

- Determinar si el nivel de riesgo exige cumplir con lo previsto en los artículos 35 y 36 del RGPD (supuestos de alto riesgo).

1. Proceso de evaluación del riesgo

El proceso de evaluación del nivel de riesgo es una disciplina con una metodología consolidada y común a cualquier proceso de gestión del riesgo. Para la evaluación del nivel de riesgo asociado a un tratamiento hay que realizar las siguientes tareas:

- Identificar los factores de riesgo o amenazas para los derechos y libertades.

- Analizar los mismos, en su impacto (gravedad) y probabilidad.

- Evaluar el nivel global del riesgo del tratamiento para los derechos y libertades.

Podemos definir un factor de riesgo o amenaza como una causa potencial de la que se puede derivar un perjuicio para los derechos y libertades de las personas físicas.

2. Riesgo inherente y riesgo residual

El riesgo inherente es el resultante de evaluar el nivel de riesgo previo a la implantación de medidas y garantías destinadas a reducir el riesgo derivado de cada uno de los factores de riesgo.

Todos los posibles factores de riesgo deben evaluarse de forma conjunta, teniendo en cuenta su acción acumulativa y su efecto combinado.

El riesgo residual es el resultante de evaluar el nivel de riesgo después de tomar las medidas y garantías destinadas a reducir el riesgo derivado de cada una de las fuentes de riesgo. El objetivo es que se reduzca a un nivel de riesgo aceptable.

Figura 9: Evaluación del riesgo inherente y riesgo residual

3. Identificación de los factores de riesgo

Identificar un factor riesgo consiste en detectar la fuente que puede propiciar un evento capaz de ocasionar impacto en los derechos y libertades de los interesados. El RGPD requiere que:

- La evaluación del nivel de riesgo sea una tarea del responsable que debe orientarse hacia las operaciones de tratamiento que realiza y no hacia el posible contenido de un fichero de datos.

- La evaluación del nivel de riesgo tenga en cuenta todos los aspectos del tratamiento, que se derivan de la naturaleza, ámbito, el contexto y los fines del tratamiento.

- Las medidas y garantías a adoptar no se limiten a medidas de seguridad, sino que, además, impliquen medidas sobre la concepción del tratamiento, gobernanza y políticas de protección de datos, medidas de protección de datos desde el diseño (de desvinculación, transparencia y control), gestión de brechas de datos personales y, en su caso, la realización de una EIPD.

4. Identificación de factores de riesgo de un tratamiento de datos personales en la normativa

El RGPD y su normativa de desarrollo identifican los factores de riesgo que hay que gestionar, algunos de alto impacto y probabilidad total, y otros en los que hay que estimar el impacto que podrían producir y/o la probabilidad de que se materialicen. Estos son:

- Los casos del artículo 35.3 del RGPD.

- La normativa especial que exige una EIPD para el tratamiento o identifica factores de riesgo.

- Los casos y ejemplos de las Directrices WP248.

- Los casos de la lista aprobada por la AEPD en base al artículo 35.4 del RGPD.

- Los casos del artículo 28.2.b de la LOPDGDD.

- Los casos del artículo 32.2 del RGPD.

- Los riesgos identificados en el Considerando 75 RGPD.

- Los casos y condiciones específicas descritos en las directrices publicadas por el CEPD para tratamientos específicos.

- Los casos y condiciones específicas descritos en los códigos de conducta de acuerdo con el artículo 40 y mecanismos de certificación de acuerdo con el artículo 42 del RGPD.

5. Riesgos de impacto muy elevado

Para establecer un nivel de medidas y garantías adecuado ante un factor de riesgo hay que tener en cuenta la probabilidad de su materialización y la intensidad del impacto. Si el impacto es muy alto, aunque la probabilidad de que se materialice sea muy bajo o despreciable, es necesario gestionar adecuadamente dicho factor de riesgo.

Se deberán analizar aquellos tratamientos que por su extensión o intrusión pudieran ser de muy alto riesgo. También los tratamientos masivos, especialmente de categorías especiales, extendidos en el tiempo y con consecuencias sobre los derechos y libertades (tratamientos de las AA.PP., grandes entidades de telecomunicaciones, grandes entidades financieras, aseguradoras, servicios sanitarios, grandes servicios de Internet, etc.).

También se deben analizar los escenarios de baja probabilidad, pero que pueden comprometer garantías básicas.

D. El tratamiento del riesgo

La gestión del riesgo, con independencia de que se trate de un tratamiento de alto riesgo o no, supone ejecutar acciones para reducir, eliminar o asumir de forma controlada los riesgos identificados disminuyendo, bien la probabilidad de que estos se materialicen, bien el impacto que representan.

El “tratamiento del riesgo” es la selección de medidas y garantías para reducir, eliminar o asumir de forma controlada los riesgos identificados. Dichas medidas y garantías se denominan “controles”.

La gestión de los factores de riesgo es un proceso repetitivo que precisa aplicar controles tantas veces como sea necesario para reducir la probabilidad o el impacto hasta alcanzar un nivel de riesgo aceptable.

Las medidas de control deben considerarse de forma independiente para cada riesgo identificado, aunque más tarde se evalúe su efecto combinado.

1. Clasificación de las medidas y garantías

Las medidas para mitigar el riesgo se pueden clasificar en base a distintos criterios:

|

Gestión del Riesgo para los Derechos y Libertades |

||

|

Criterios |

Medidas |

Observaciones |

|

Medidas destinadas a prevenir el riesgo o respuesta a un riesgo materializado |

Proactivas/preventivas |

|

|

De detección |

|

|

|

Reactivas/correctivas |

|

|

|

Medidas atendiendo a la naturaleza del riesgo |

Legales |

Garantías jurídicas necesarias como las cláusulas de confidencialidad |

|

Técnicas |

Medidas de protección desde el diseño, de seguridad, auditorías, etc. |

|

|

Organizativas |

Asociadas a los procedimientos, organización y/o gobierno de la entidad |

|

|

Medidas orientadas a afrontar el riesgo |

Reducir/mitigar el riesgo |

Disminuir el nivel de probabilidad/impacto asociado al riesgo inherente |

|

Evitar/eliminar el riesgo |

Si el riesgo es muy elevado y no se quiere asumir:

|

|

|

Aceptar/asumir el riesgo |

Siempre que el riesgo inherente sea aceptable y se de forma continua |

Tabla 5. Clasificación de medidas y garantías para la gestión del riesgo

En base el modelo de responsabilidad proactiva del RGPD, las medidas y garantías que se pueden adoptar para mitigar los riesgos de protección de datos se pueden clasificar en:

|

Medidas y garantías en base al RGPD |

|

|

Criterios |

Observaciones |

|

Medidas sobre el concepto y diseño del tratamiento |

|

|

Medidas de gobernanza y políticas |

|

|

Medidas de protección de datos por defecto y desde el diseño |

Las medidas de protección de datos por defecto se han de implementar por defecto, es decir, en cualquier caso e independientemente del riesgo |

|

Medidas de prevención y gestión de brechas de datos personales/ medidas de seguridad |

|

Tabla 6. Medidas y garantías para la gestión del riesgo en base al RGPD

A cada uno de los factores de riesgo identificados hay que asociar las medidas de control adoptadas. Es muy importante asegurarse de que la asignación de los controles es adecuada y acorde al riesgo, además de que los riesgos se gestionen de forma conjunta y teniendo en cuenta la interrelación entre ellos, con el claro objetivo de poder mitigar los niveles de riesgo del tratamiento como un todo.

2. Transparencia y derechos como medidas para disminuir el riesgo

Las obligaciones de transparencia e información determinan un conjunto de derechos que el responsable ha de proporcionar a los interesados de manera que garanticen un tratamiento leal y transparente. Estas obligaciones no son medidas para disminuir el riesgo del tratamiento, sino que forman parte del cumplimiento normativo al que debe someterse el responsable.

Sin embargo, pueden considerarse medidas para disminuir el riesgo, por ejemplo, publicar información que resulte relevante sobre la EIPD o atender los derechos de los interesados garantizando una diligencia más allá de lo establecido en el Reglamento.

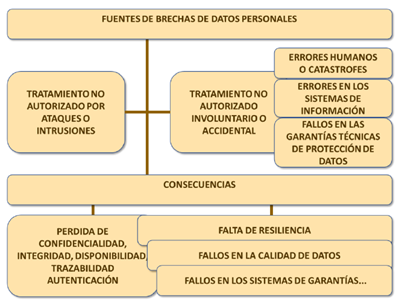

D. Brechas de datos personales y seguridad en los tratamientos

Es obligatorio determinar el riesgo que puede suponer el que se materialice una brecha de seguridad, es decir, un tratamiento no autorizado o accidental sobre los datos.

Figura 10. La gestión de la seguridad como una parte de la gestión del riesgo

Abordar los riesgos no puede limitarse a aplicar exclusivamente medidas de seguridad. La gestión de los riesgos de seguridad es una más de las actividades para la gestión de los riesgos y se tiene que supeditar a esta última.

Las medidas de mitigación deben orientarse a reducir el impacto y la probabilidad de que afecten al interesado.

Figura 11. Las medidas de seguridad en la gestión del riesgo

1. La seguridad por defecto

Las Directrices sobre el artículo 25 Protección de datos desde el diseño y por defecto del Comité Europeo de Protección de Datos, en su párrafo 47, manifiesta que las medidas de seguridad siempre se han de incluir por defecto. O sea, aunque el riesgo del tratamiento para los derechos y libertades sea escaso, el responsable o encargado:

- Ha de implementar medidas de seguridad.

- La selección de medidas de seguridad a implementar debe guiarse por un análisis de riesgos.

- En tratamientos con un riesgo por encima del aceptable, las medidas de seguridad deben emplearse para reducir el nivel de riesgo.

2. Ámbito de las medidas de seguridad

El artículo 32 está dedicado a las medidas de carácter preventivo que han de garantizar la seguridad del tratamiento y los artículos 33 y 34 a medidas correctivas de contingencia en caso de que se produzca una brecha de datos personales.

Se deberá evaluar el impacto para los derechos y libertades que puede tener un incidente que afecte al sistema de información, tanto con relación a la materialización de ataques, intrusiones o cualquier tipo de proceso no autorizado. Lo mismo en caso de incidentes accidentales, tanto tecnológicos como humanos o asociados a eventos naturales.

Además, se deberán gestionar los posibles errores o fallos que pudieran derivarse de las distintas medidas técnicas y organizativas que implementan estrategias de protección de datos por defecto, desde el diseño u otras garantías como:

- En la seudonimización y el cifrado de datos personales.

- Sobre los procesos de anonimización.

- En los procesos de desvinculación de datos.

- En la ejecución de la eliminación de datos.

- En la implementación de tratamientos federados.

- En la implementación de medidas de protección de datos por defecto.

- Etc.

También será necesario gestionar los errores técnicos derivados de la implementación automatizada de tratamientos que se pudieran derivar de, por ejemplo:

- Sistemas de decisión automática.

- Sistemas de ayuda a la decisión.

- Tratamiento biométrico.

- Errores en la sincronización de sistemas transaccionales.

- Errores en la separación de entornos virtuales.

- Etc.

Los fallos y errores anteriores pueden derivar en problemas específicos de confidencialidad, integridad, disponibilidad, trazabilidad o autenticación, pero también otros más específicos como de calidad de datos, discriminación, etc.

Figura 12. Fuentes de brechas de datos personales

3. Estimación del nivel de riesgo de una brecha de datos personales

Para estimar el impacto que pudiera tener una brecha de datos personales hay que plantearse las consecuencias que se derivarían de la materialización de la brecha. Una forma de hacerlo es:

- plantearse los posibles escenarios de materialización de una brecha

- determinar sus consecuencias

- evaluar cómo afecta a los derechos y libertades de los interesados, sobre todo si se trata de consecuencias irreversibles.

Ante esas consecuencias, hay que determinar medidas para disminuir la probabilidad de que suceda la brecha. Dado que la posibilidad de materialización de la brecha siempre existe, también hay que considerar medidas para eliminar, disminuir o revertir las consecuencias de la misma sobre el interesado.

Un ejemplo: consideremos el marco de aplicaciones de domótica o de control de consumo que podrían recoger la actividad doméstica de personas físicas. Se pueden plantear varios escenarios de brecha, uno de los cuales, podría ser el siguiente:

|

Escenarios |

|

|

Brecha materializada |

|

|

Datos comprometidos |

|

|

Perjuicios al interesado |

|

|

Evaluación del impacto sobre el interesado |

|

|

Medidas para reducir el impacto |

|

|

Medidas para reducir la probabilidad |

|

Tabla 7. Ejemplo de escenario de brechas de datos personales

De este ejemplo podemos concluir:

- Los escenarios han de plantearse para casos de pérdida de confidencialidad, disponibilidad, integridad, autenticación, trazabilidad, resiliencia, fallos en las garantías (como reidentificación en datos anónimos o seudónimos), errores en el tratamiento o cualquier otro que se considere oportuno.

- Además de medidas que reduzcan la probabilidad, es necesario implementar medidas que reduzcan el impacto, ya que la probabilidad nunca es cero.

- Las medidas que reducen el impacto son, en muchos casos, medidas de privacidad desde el diseño y/o por defecto.

- Existen medidas preventivas (por ej. aplicar políticas de agregación de datos) y reactivas (por ej. tener preparada una gestión de brechas que permita la comunicación ágil a los afectados).

- Hay que evaluar qué impacto puede tener para el individuo y la sociedad, ya que hay brechas cuyo impacto social hace más difícil minimizar los riesgos (por ej. si la brecha afecta a un único individuo se pueden poner en marcha mecanismos reactivos que son inviables si afectan a miles de usuarios).

- Por tanto, la adopción de medidas de seguridad debe realizarse bajo una visión de la gestión de los riesgos para los derechos y libertades que va más allá del ámbito estricto de la organización. Es decir, el análisis no puede centrarse solo en el impacto producido al interesado, ya que se podrían dar situaciones como, por ejemplo:

- Una pérdida de confidencialidad en la Entidad-A puede suponer la usurpación de identidad de un sujeto. Esa suplantación se puede utilizar sobre la Entidad-B para acceder a los datos del interesado.

- La alteración de la integridad de los datos de una persona en una Entidad-A puede impedir que dicha persona acceda a servicios proporcionados por una Entidad-B.

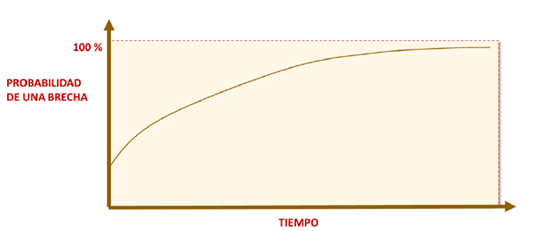

4. La probabilidad de una brecha de datos personales

No existen sistemas 100% seguros. Por tanto, no se pueden plantear tratamientos bajo el supuesto de que la seguridad nunca va a ser violada. Más aún, cuando el periodo de tiempo en el que el tratamiento estará activo (ciclo de vida del tratamiento) tiende a infinito, el que se produzca una brecha de datos personales es sólo cuestión de tiempo. Por tanto, a la hora de evaluar la probabilidad, hay que tener en cuenta el plazo de tiempo que se pretender tener activo el tratamiento.

Figura 13. Evolución de la probabilidad de una brecha en el tiempo

5. Resiliencia

La resiliencia es la capacidad que tiene un sistema de continuar dando servicio ante un imprevisto, aunque sea con pérdida de eficacia o eficiencia. O sea, que se refiere a la capacidad de adaptación de un organismo, organización, sistema o sociedad a los cambios sin que sus características básicas estructurales y funcionales se vean alteradas. Estas, han de adaptarse sin alcanzar el punto de ruptura, parálisis o crisis.

Tras esa adaptación, la entidad puede volver a su estado original o incluso haber mejorado su adecuación al entorno. Esto significa la capacidad de asumir, con flexibilidad, situaciones límites y sobreponerse a ellas.

La resiliencia organizativa persigue anticiparse, prepararse, responder y adaptarse a los cambios o eventos que se puedan producir. Estos pueden ser cambios en el contexto económico, político, legal, social, ambiental, etc.; así como daños en la infraestructura, actos de terrorismo, cibercrimen, etc.

La resiliencia es inherente, relativa y ninguna organización, red o sistema puede ser totalmente resiliente. El grado de resiliencia dependerá de:

|

Capacitación de las personas |

El personal, tanto del nivel más alto al más bajo, ha de tener la capacidad de detectar los cambios, la capacidad de comunicarlos, la capacidad de entenderlos, la capacidad de innovar ante ellos, la capacidad de actuar y la voluntad de actuar de forma proactiva, en tiempo real. |

|

Flujo adecuado de información |

Ha de ser ágil, específico, mínimo, completo y desde y hacia las personas adecuadas. |

|

Liderazgo |

Han de existir puntos claros de toma de decisión con responsabilidades bien definidas. |

|

Adaptabilidad estratégica |

Las estructuras físicas, tecnológicas y organizativas han de poder evolucionar en tiempo real hacia nuevos objetivos o formas de actuar. |

Tabla 8. Factores que determinan el grado de resiliencia de una organización

A su vez, resiliencia y sostenibilidad son conceptos relacionados. La resiliencia está vinculada al grado de preparación para la reacción de la organización ante un contexto variable. La sostenibilidad está relacionada con las acciones para evitar o mitigar sus impactos en el interior y exterior a la empresa, en su entorno, asegurando su propia viabilidad a largo plazo, y de contribuir, a su vez, a la del entorno.

6. Integración de los requisitos de gestión del riesgo para los derechos y libertades en el SGSI

La gestión de la seguridad de la información es una disciplina muy madura, con modelos de gestión (SGSI o Sistema de Gestión de la Seguridad de la Información) y directrices (normas ISO 27000 o ENS) bien conocidas e implantadas que pueden considerarse estándares de seguridad.

Los sistemas de información son una proyección de los tratamientos de la entidad, en tanto que son los medios que le dan soporte y, por ello, las políticas de los sistemas de información deberían ser una proyección de las políticas de información de la entidad. A su vez, las políticas de seguridad son un subconjunto de las políticas de información de la entidad.

El modelo de responsabilidad proctiva se basa en la toma de decisiones de abajo a arriba, o sea, desde el diseño de los tratamientos y con una visión holística. Los administradores de los sistemas de información deben implementar los requisitos de seguridad que proporcione el responsable de seguridad con una visión integral de la organización, pero no deben tomar decisiones con relación a la seguridad más allá de las cuestiones técnicas y operativas relacionadas con la propia administración de los sistemas.

En particular, el conjunto de requisitos de seguridad, con relación a los derechos y libertades, ha de ser una de las entradas al proceso de análisis de riesgos general de los sistemas de información que ha de llegar al departamento TIC.

Los requisitos no funcionales de seguridad pueden provenir de distintos objetivos de la entidad en general y de los tratamientos de datos que se realizan, en particular: seguridad de las personas, robo, fraude, etc. A su vez, será necesario tener en cuenta otros requisitos funcionales y no funcionales, además de los que se deriven de normativas, obligaciones contractuales, certificaciones, etc.

La forma de implementar dichos requisitos ha de balancearse entre los distintos objetivos. Por ejemplo, si con objeto de proteger la seguridad de las personas se plantea una solución basada en identificación biométrica, ha de valorarse que puede colisionar con protección de datos o con la imagen que la empresa quiere proporcionar.

Figura 14. Integración de los requisitos de seguridad para la protección de los derechos y libertades

7. Medidas de gestión brechas de datos personales

La gestión de brechas es una obligación del responsable, que debe incluir el establecimiento de medidas preventivas y reactivas en función del riesgo y que repercute en el ciclo de gestión del riesgo del tratamiento.

La normativa establece una serie de obligaciones ante una brecha de seguridad que no dependen de la realización de un análisis de riesgos como, por ejemplo, la obligación del encargado del tratamiento de notificar, sin dilación indebida, al responsable del tratamiento las brechas de datos personales que afecten a los tratamientos encargados (art.33.2 RGPD).

Lo que sí depende de la gestión del riesgo es la dimensión de las medidas técnicas y organizativas para la gestión de incidentes, como podrían ser:

- Utilización de herramientas de gestión de incidentes adaptadas al RGPD.

- Procedimientos establecidos de cumplimiento de las obligaciones relativas a los artículos 33 y 34 del RGPD.

- Protocolos de identificación de riesgos adicionales generados por la brecha y de reevaluación del nivel de riesgo para los derechos y libertades de los interesados.

- Etc.

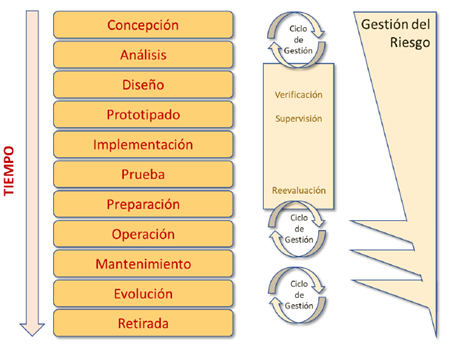

F. Implementación de los controles, verificación y reevaluación: la gestión del riesgo como un proceso continuo

La verificación de la correcta aplicación de las medidas y garantías, así como la revisión del nivel de riesgo y su gestión, es un proceso que hay que realizar a lo largo de todo el ciclo de vida del tratamiento. Se recomienda realizar un proceso de verificación durante la fase de implantación con el objetivo de garantizar y validar que las medidas de control definidas en el Plan de acción se han puesto en marcha correctamente. Lo ideal es que estas tareas, con carácter general, estén reflejadas en un plan de acción de gestión del tratamiento.

Son varias las referencias del RGPD a esta necesidad de introducir la gestión del riesgo a lo largo de las distintas etapas del ciclo de vida del tratamiento (arts. 24, 25, 32, 35).

La gestión del riesgo es un proceso continuo y cíclico. Dicha gestión ha de realizar su primer ciclo con las primeras fases del tratamiento: antes de determinar los medios del tratamiento (en su concepción, análisis, diseño, prototipado e implementación) y antes de ejecutar el tratamiento (pruebas y preparación/despliegue). Además, la gestión del riesgo ha de repetirse a lo largo del ciclo de vida del tratamiento para evaluar y tratar los cambios que se puedan producir en las fases siguientes (operación, mantenimiento, evolución y retirada.)

Figura 15. La gestión del riesgo en el ciclo de vida del tratamiento

- La gestión del riesgo de realizarse, en una primera iteración, en la concepción del tratamiento.

- Las acciones derivadas de la gestión del riesgo deberían verificarse, y reevaluarse cuando esta actividad tenga una mayor intensidad, como son las fases de operación, mantenimiento y evolución.

- La reevaluación del riesgo puede iniciarse por eventos propios en fases distintas de la fase en la que se encuentre el tratamiento dentro de su ciclo de vida y depender del contexto, es decir, de eventos externos al tratamiento.

La organización debe implementar procedimientos que detecten problemas, cambios o eventos en el tratamiento o en su entorno que sean susceptibles de desencadenar la necesidad de iniciar un ciclo de revisión de la gestión del riesgo. Si no se detectan, será necesario establecer periodos de revisión que podrían estar fijados en el marco de las políticas de protección de datos del responsable.

La iteración de un ciclo de gestión del riesgo no ha de suponer un esfuerzo desproporcionado, sino que ha de ser una actividad eficaz y eficiente. Lo único que exige es reflexionar, aunque sea por un momento, si se sigue teniendo el tratamiento bajo control ante condiciones cambiantes del propio tratamiento y/o del contexto en el que este se desenvuelve. Además, esta reflexión, ha de estar integrada en los procesos de gestión del tratamiento para que sea realmente efectiva.

4. LA GOBERNANZA DE LOS RIESGOS PARA LOS DERECHOS Y LIBERTADES

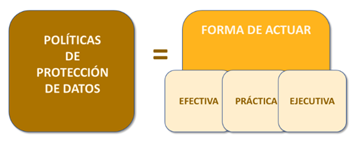

A. Políticas de protección de datos

Cuando se trata de datos personales, la gobernanza de los datos establecida en la organización debe garantizar el cumplimiento de los derechos y libertades conforme al RGPD. Para ello, los tratamientos de datos personales deben estar respaldados por la implementación efectiva de los principios relativos al tratamiento (art.5 RGPD), tomando las medidas adecuadas y ofreciendo garantías suficientes.

En virtud del principio de responsabilidad proactiva, las políticas han de ser compromisos establecidos a nivel de la dirección de la organización. Las políticas de protección de datos son el conjunto de directrices que rigen un modo de actuar de la organización ante los tratamientos de datos personales a lo largo de todo su ciclo de vida.

Figura 16. Las políticas de protección de datos

La aplicación práctica del RGPD precisa integrar directrices específicas en la documentación de los procedimientos aprobados por la entidad. Dependiendo de la complejidad de la organización, es recomendable que no se creen políticas nuevas, sino que la protección de datos se integre con las políticas corporativas ya existentes para disminuir la carga administrativa y de gestión.

En organizaciones complejas, se recomienda disponer de un documento marco, siempre que se emplee como guía para la adopción de las directrices señaladas en procedimientos específicos, como, por ejemplo, los procedimientos de recursos humanos, teletrabajo, contratación de productos y servicios, desarrollo de aplicaciones, etc. En cualquier caso, deberá garantizar la eficacia en la protección de datos y no deberá limitarse a una pura declaración formal en un documento desvinculado de la realidad de los procedimientos de la entidad.

.png)

Figura 17. Relación entre gobernanza, políticas y procedimientos

Como establece el artículo 24, la implementación de dichas políticas y gobierno de los datos dependerá de la estructura orgánica de cada entidad. De igual forma, tendrán que adoptarse dichas políticas en las organizaciones que pudieran actuar como encargadas del tratamiento con la finalidad de abordar una gestión y control eficaces que garanticen al responsable el cumplimiento del RGPD.

Las políticas de protección de datos se deberán verificar, revisar, actualizar y mejorar de forma continua, de acuerdo con los criterios y métodos implantados en la organización.

Figura 18. Marco de la ejecución de las políticas de protección de datos

B. Documentación

La obligación de documentar el proceso de gestión del riesgo está relacionada con el cumplimiento de la obligación de “accountability”. La documentación tiene dos objetivos generales:

- Dar soporte a la ejecución eficaz y eficiente de la gestión del riesgo para los derechos y libertades.

- Permitir demostrar que así se ha realizado.

Por tanto, la documentación de la gestión del riesgo:

|

Es una herramienta de trabajo |

|

|

Ha de ser eficiente |

|

|

Ha de ser completa |

|

|

Ha de ser dinámica |

|

|

Ha de ser trazable |

|

|

Ha de comunicarse |

|

|

Ha de transmitir información |

|

|

No es monolítica |

|

|

Ha de estar integrada en la gestión de la organización |

|

Tabla 9. Características de la documentación para la gestión del riesgo

La documentación no es la gestión del riesgo, aunque la gestión de riesgo ha de estar documentada. A su vez, la documentación no exige escribir un único documento compacto, sino tener un sistema de registro de los análisis, decisiones y seguimiento de las acciones.

La complejidad de este sistema, como interpreta la Declaración WP218, se deberá adaptar a la complejidad y el impacto del tratamiento, y podría tomar diferentes formas, desde una hoja de cálculo hasta una base de datos o, incluso, un sistema de gestión documental.

La documentación de la gestión del riesgo tampoco es un informe jurídico. En la medida que la documentación adquiera un volumen engorroso que no permita la gestión eficaz y eficiente del riesgo, no será adecuada. De esta forma, ha de recogerse toda la información necesaria para una gestión eficiente y solo dicha información.

Figura 19. La documentación del proceso de gestión del riesgo

La documentación de la gestión del riesgo tendrá que contener estos elementos mínimos:

|

|

|

|

|

|

|

|

|

|

|

Tabla 10. Contenido mínimo de la documentación de gestión del riesgo

Esta información podría ser un documento aislado o estar integrado en la documentación de gestión de los tratamientos de la organización. A su vez, la descripción del tratamiento tendrá que ser congruente con la información registrada en las herramientas sobre las que se ha implementado el RAT.

Adicionalmente, con relación a la documentación sobre las metodologías seguidas, se podría documentar:

- La decisión de elegir una determinada metodología.

- La identificación de la escala cualitativa o cuantitativa utilizada para describir la magnitud potencial del riesgo.

- La identificación del impacto que una amenaza puede tener sobre el tratamiento y los propios interesados si llegara a materializarse.

- La identificación de la probabilidad de materialización de una amenaza teniendo en cuenta sus vulnerabilidades. Con carácter general, a mayor número de vulnerabilidades, mayor probabilidad de que una amenaza se materialice.

- Los criterios utilizados para la evaluación del riesgo y objetivos de nivel de riesgo considerados aceptables.

En cuanto al grado de trasparencia a aplicar a la documentación, las Directrices WP248 estipulan que no hay obligación de publicar esta información, pero que podría fomentar la confianza publicar un resumen, y que, en caso de consulta previa, se deberá comunicar la EIPD completa a la Autoridad de control.

Por tanto, la publicación o no, puede depender de las políticas de transparencia de la entidad. Habrá que valorar si la transparencia puede ayudar a la gestión de los riesgos para los derechos y libertades. No obstante, no es justificable ni recomendable la publicación si se detallan elementos concretos de las medidas para la gestión del riesgo que pudieran aumentar dicho riesgo.

SECCIÓN 2. METODOLOGÍA BÁSICA PARA LA APLICACIÓN DE LA GESTIÓN DEL RIESGO PARA LOS DERECHOS Y LIBERTADES

5. DESCRIPCIÓN Y CONTEXTUALIZACIÓN DEL TRATAMIENTO

Una correcta gestión del riesgo para los derechos y libertades exige conocer los detalles del tratamiento. Los requisitos para que la descripción de los tratamientos sea adecuada, son:

- Debe incluir la información establecida en el artículo 30 del RGPD, sobre los mínimos exigibles en los RAT.

- Debe contener suficiente información para realizar una eficaz gestión del riesgo para los derechos y libertades de las personas físicas.

La granularidad que se debe alcanzar en la descripción del tratamiento ha de ser la suficiente para que sea posible realizar dicha gestión. En este sentido se podría estudiar el tratamiento hasta en tres niveles de detalle:

- Estudio a alto nivel del tratamiento.

- Análisis de la estructura del tratamiento, o descomposición del tratamiento en fases para realizar el estudio individual de las mismas.

- Análisis del ciclo de vida de los datos.

La profundidad en el estudio dependerá del posible nivel de riesgo y de la complejidad del tratamiento.

.png)

Figura 20: Niveles en la descripción del tratamiento

Cuando existan dudas sobre la profundidad del estudio que se debería realizar, se recomienda llevar a cabo el análisis estructurado, como mínimo. En cualquier caso, cualquier aproximación que se adopte para la descripción del tratamiento ha de tener como objetivo disponer de un instrumento útil para “garantizar y poder demostrar”, de forma eficiente, la gestión del riesgo para los derechos y libertades.

A. Estudio a alto nivel del tratamiento

Un estudio a alto nivel del tratamiento aborda a este como un elemento monolítico, sin divisiones ni partes. Este estudio debe permitir realizar un análisis del riesgo con la formalidad que sea necesaria, y también puede servir para conseguir la información suficiente que permita cumplir con las obligaciones del art. 30 del RGPD y 31 de la LOPDGDD (RAT e Inventario). Dicho análisis debería poder proporcionar, al menos, la siguiente información:

|

TRATAMIENTO |

|

|

Nombre o descripción |

|

|

Responsable/s |

En caso de corresponsabilidad, determinar dichas corresponsabilidades y sus límites. |

|

FINES DE TRATAMIENTO |

|

|

Finalidad del tratamiento |

|

|

Fines intermedios y secundarios |

Con frecuencia no es posible determinar totalmente los fines de investigación científica en el momento de su recogida. Por consiguiente, debe permitirse a los interesados dar su consentimiento, en la medida en que lo permita la finalidad, para determinados ámbitos de investigación científica que respeten las normas éticas reconocidas para la investigación científica. |

|

ALCANCE Y ÁMBITO DEL TRATAMIENTO |

|

|

Datos personales |

|

|

Datos personales tratados |

Agrupados por categorías. |

|

Precisión de los datos |

Incluyendo, al menos:

|

|

Ciclo de vida de los datos |

Una descripción breve de su ciclo de vida, incluyendo:

|

|

Sujetos interesados |

|

|

Categorías de sujetos afectados |

Establecer las posibles categorías de interesados para las que se pretende diseñar el tratamiento (menores, personas en riesgo de exclusión social, pacientes, alumnos, etc.). Se recomienda analizar posibles desequilibrios de poder entre los interesados y el responsable del tratamiento (Directrices WP248). |

|

Volumen de sujetos |

Cantidad de sujetos afectados. |

|

Extensión geográfica |

Local, regional, nacional o internacional. Especificando dicha extensión. |

|

Duración del tratamiento |

|

|

Extensión en el tiempo del tratamiento |

Tanto desde la puesta en producción hasta la propuesta de retirada del tratamiento. Descripción de circunstancias que podrían motivar la retirada del tratamiento. |

|

NATURALEZA |

|

|

Implementación del tratamiento |

|

|

Operaciones ejecutadas en el tratamiento |

Por ejemplo: recogida, registro, organización, estructuración, conservación, adaptación o modificación, extracción, consulta, utilización, comunicación por transmisión, difusión o cualquier otra forma de habilitación de acceso, cotejo o interconexión, limitación, supresión o destrucción. |

|

Casos de uso |

|

|

Inventario de activos que implementan el tratamiento |

Bienes o recursos que pueden ser necesarios para implantar y mantener una operación de tratamiento en cualquier etapa de su ciclo de vida, desde su concepción y diseño hasta la retirada del tratamiento:

|

|

Recogida y generación de datos |

|

|

Origen de los datos |

Externos al tratamiento (otros tratamientos, responsables, o entidades) o internos al tratamiento. |

|

Datos inferidos o generados |

Categorías de datos inferidos con relación a los fines del tratamiento. |

|

Acceso a los datos |

|

|

Categorías de intervinientes en el tratamiento |

Con relación a las fases del tratamiento, definir las categorías de intervinientes que participan en las operaciones. |

|

Intervinientes externos y sus roles |

Encargados, subencargados, desarrolladores, etc. Fases o etapas del tratamiento en las que intervienen y operaciones de tratamiento que tienen encomendadas por el responsable, así como el vínculo jurídico con el responsable del tratamiento. |

|

Roles de acceso a los datos de los intervinientes |

Para cada interviniente, definir sus roles con relación a las operaciones de tratamiento identificadas. |

|

Flujos de información con otros tratamientos del responsable |

Es necesario tener en cuenta los procesos de la organización relacionados con el tratamiento (gestión de calidad, inteligencia de negocio, directorios, agendas, etc.) a fin de identificar la relación de los procesos con los tratamientos de la organización en un único mapa de procesos/tratamientos. |

|

Comunicaciones de datos |

Identificación de las entidades a las que se transfieren datos, con sus localizaciones geográficas, habilitaciones legales y garantías establecidas para esa comunicación, así como cualquier otra información que sea relevante para la gestión del riesgo. |

|

Debilidades |

|

|

Características/limitaciones y factores de riesgo relevantes de las tecnologías intervinientes |

|

|

Vulnerabilidades |

Derivadas de los elementos técnicos, pero también humanos u organizativos, que pueden provocar accesos no autorizados o pérdida de calidad de datos, exactitud, disponibilidad, resiliencia, etc. |

|

Medidas y garantías implementadas |

|

|

Políticas de protección de datos |

|

|

Medidas y garantías de privacidad y seguridad por defecto y desde el diseño del tratamiento |

Conjunto de garantías jurídicas, organizativas y técnicas incorporadas al tratamiento con independencia del nivel de riesgo que pudiera asociarse al tratamiento. |

|

Medidas y garantías de privacidad y seguridad adoptadas en función del riesgo. |

Conjunto de garantías jurídicas, organizativas y técnicas que se adoptan en función del riesgo. Este apartado, podría estar vacío en la primera iteración del ciclo de gestión del riesgo. En función de que se vayan abordando los riesgos con distintas medidas, este apartado se iría completando. |

|

Garantías en las transferencias internacionales |

Cláusulas contractuales, BCR’s u otras. |

|

CONTEXTO |

|

|

Sector de actividad |

|

|

Mercado o sector económico |

|

|

Marco normativo |

|

|

Marco normativo de aplicación |

Se tendrán en cuenta, además de las normativas de protección de datos, las normativas sectoriales que fueran de aplicación al tratamiento. |

|

Estándares, certificación, códigos de conducta aplicables al tratamiento |

|

|

Posibles efectos colaterales/no deseados del tratamiento |

|

|

Derivados del alcance y ámbito |

|

|

Derivados de la naturaleza de los datos |

|

|

Derivados del mercado o sector |

|

|

Otros efectos colaterales del tratamiento |

|

|

Brechas de seguridad |

|

|

Incidentes conocidos ocurridos en tratamientos similares |

Por incidentes conocidos deben entenderse tanto incidentes de la propia organización como incidentes de otras organizaciones con similares o idénticos medios técnicos, organizativos, humanos, etc. En este contexto, puede resultar de ayuda la consulta del microsite de brechas de seguridad de la AEPD. |

|

Potenciales amenazas |

Derivadas de los elementos técnicos, humanos u organizativos, así como de situaciones o contextos sociales determinados (crisis económica, pandemia, inestabilidad política o social, etc.) que aprovechando una vulnerabilidad de uno de los activos identificados pudieran dar lugar a brechas con consecuencias no deseadas para los derechos y libertades. |

Tabla 11. Información derivada de un análisis a alto nivel del tratamiento

B. Análisis estructurado del tratamiento

Para realizar un análisis estructurado del tratamiento, se precisa identificar las distintas operaciones que lo forman y la relación que existe entre ellas:

.png)

Figura 21. Elementos que describen una fase del tratamiento

Las operaciones de tratamiento están definidas, de forma no exhaustiva, en los artículos 4.2, 4.4 y 4.5 del RGPD; aunque el tratamiento “típico” incluirá, de forma general, las siguientes fases: captura, clasificación y almacenamiento, uso y explotación, cesiones y transferencias de a terceros, bloqueo y/o supresión.

.png)

Figura 22. Estructuración en fases de un tratamiento genérico

Esta es una aproximación simplista pero que podría ser un punto de inicio para realizar el análisis estructurado del tratamiento, el cuál podría ser más complejo e incluir varios casos de uso. Por ejemplo:

.png)

Figura 23. Ejemplo simplificado de una actividad de tratamiento relativa a la selección de personal.

En este ejemplo, se detallan las operaciones realizadas para cada fase. En sombreado, las fases que no tratarían datos de carácter personal.

El grado de descripción de cada fase tendría que ser acorde al impacto en el riesgo de dicha fase. Como orientación, con el objeto de gestionar el riesgo, se podrían identificar los siguientes elementos para cada fase:

|

Nombre de la fase |

|

|

Fases anteriores |

|

|

Fases posteriores |

|

|

Operación u operaciones realizadas |

En una misma fase podrían ejecutarse varias operaciones. |

|

Activos que implementan la operación |

Entendiendo activos tal y como se han definido en el apartado anterior. |

|

Características relevantes de la implementación de la fase |

La implementación se puede realizar con medidas organizativas y/o elementos técnicos. Las medidas organizativas pueden incluir aspectos como la distribución física de las instalaciones (por ejemplo, el aislamiento de zonas de entrevista) o la generación y destrucción de informes físicos. Por otro lado, en el caso de componentes técnicos, se podrían identificar tecnologías disruptivas o uso novedoso de determinadas técnicas, entre otros. |

|

Datos tratados |

|

|

Datos inferidos o generados |

|

|

Origen de los datos |

Externos al tratamiento (otros tratamientos, responsables, o entidades) o internos al tratamiento. |

|

Destino de los datos |

Externos al tratamiento (otros tratamientos, responsables, o entidades) o internos al tratamiento. |

|

Intervinientes externos, sus roles y funciones |

Encargados, subencargados, desarrolladores, etc. y con distintas funciones: editor, soporte web, administrador, análisis, BBDD, marketing, etc. |

|

Incidentes conocidos de fases implementadas con características similares, propios o ajenos |

|

|

Vulnerabilidades y amenazas |

Derivadas de los elementos técnicos, pero también humanos u organizativos, que pueden provocar accesos no autorizados o pérdida de calidad de datos, exactitud, disponibilidad, resiliencia, etc. |

|

Medidas y garantías de privacidad y seguridad por defecto |

Conjunto de garantías jurídicas, organizativas y técnicas ya adoptadas. |

|

Medidas y garantías de privacidad y seguridad adoptadas en función del riesgo |

Conjunto de garantías jurídicas, organizativas y técnicas que se adoptan en función del riesgo. Este apartado, podría estar vacío o tener una primera aproximación, en la primera iteración del ciclo de gestión del riesgo. En función de que se vayan abordando los riesgos con distintas medidas, este apartado se iría completando. |

Tabla 12. Descripción de una fase del tratamiento

C. Descripción del ciclo de vida de los datos

El ciclo de vida de los datos es un análisis complementario al análisis estructurado del tratamiento. Por tanto, este estudio podría limitarse a una categoría de datos, por ejemplo, datos biométricos procesados en un tratamiento, o extenderse a todas las categorías de datos, en función del ejercicio de la responsabilidad proactiva en la gestión del riesgo.

.png)

Figura 24: Ciclo de vida básico de los datos.

- Recogida/Generación: proceso de obtención de datos para su tratamiento, mediante diversas técnicas: formularios web o en papel, toma de muestras y realización de encuestas, grabaciones de audio y video, información recogida por sensores, etc. Pero también se pueden generar nuevos datos en el tratamiento como ocurre en la elaboración de perfiles, la inferencia de nueva información personal o la toma de decisiones automatizadas.

- Registro: establecer categorías y asignarlas a los datos para su almacenamiento, organización, estructuración, conservación o adaptación en los sistemas o archivos y bases de datos.

- Uso: operaciones realizadas sobre datos personales con relación a su modificación, extracción, consulta o utilización

- Comunicación a un tercero: traspaso o comunicación de datos a un tercero por transmisión, difusión o cualquier otra forma de habilitación de acceso, cotejo o interconexión. Cabe la posibilidad que implique una transferencia internacional de datos.

- Finalización: procesos de limitación, incluyendo el bloqueo de datos según lo exigido en el artículo 32.2 de la LOPDGDD, supresión o destrucción de datos.

A continuación, se muestra un posible modelo con el que documentar el ciclo de vida de una categoría de datos:

.png)

Figura 25: Ejemplo de ciclo de vida de los datos

En el ejemplo mostrado en el gráfico anterior se ha incluido información adicional como referencia a las fases que intervienen, encargados, terceros, tecnologías u otra que pudiera ser relevante para la descripción y gestión del riesgo.

D. Inventario de activos

Activo se define como todo bien o recurso que puede ser necesario para implantar y mantener una operación de tratamiento en cualquier etapa de su ciclo de vida, desde su concepción y diseño hasta la retirada del tratamiento.

La gestión de riesgos para los derechos y libertades debería integrar un inventario de activos debidamente organizados y actualizados. Este inventario no es sólo pertinente desde el punto de vista de protección de datos, sino que tiene aplicación en otras funciones básicas para la gestión de la entidad: contabilidad, amortización, mantenimiento, asignación de recursos, seguridad, etc. de modo que su existencia recomienda en aquellas organizaciones que tienen implementados modelos de calidad.

El nivel de detalle a incluir en el inventario de activos debería ser el necesario para identificar y gestionar el riesgo de manera eficiente y, al mismo tiempo, poder demostrar dicha gestión. Un correcto inventario de activos a nivel de organización, no solo circunscrito a las actividades de tratamiento, permitirá identificar relaciones o efectos colaterales entre distintos tratamientos.

Es habitual que varios tratamientos compartan activos para acceder a datos comunes (recogida de datos, procesamiento, comunicación, etc.). También suele pasar que compartan componentes estándar de terceros para un uso común de acceso a servicios de proceso de datos (por ejemplo, la implementación de apps en sistemas móviles).

.png) Figura 26. En este caso, los tratamientos 1 y 2 incluyen fases de conservación de datos personales, que se implementan en los servicios de bases de datos de la entidad, mientras que los tratamientos 2 y 3 incluyen fases de recogida de datos implementadas sobre las mismas librerías de captura de datos (por ejemplo, una API en Android).

Figura 26. En este caso, los tratamientos 1 y 2 incluyen fases de conservación de datos personales, que se implementan en los servicios de bases de datos de la entidad, mientras que los tratamientos 2 y 3 incluyen fases de recogida de datos implementadas sobre las mismas librerías de captura de datos (por ejemplo, una API en Android).

Con relación a cada activo, sería posible documentar los mismos atendiendo al siguiente modelo:

|

Activo |

Un identificador del activo |

|

Tecnologías involucradas |

|

|

Tratamientos y fases en las que se emplea |

Puede utilizarse el mismo activo en distintos tratamientos |

|

Operaciones de tratamiento en las que es necesario |

|

|

Datos que son tratados |

|

|

Datos que son generados |

|

|

Roles con acceso al activo y su nivel de privilegio |

|

|

Vulnerabilidades (inherentes al activo) |

|

|

Amenazas (internas y externas) asociadas al activo |

|

Tabla 13. Modelo para documentar los activos

E. Casos de uso

En la descripción del tratamiento en sus distintos niveles de detalle, se deberá identificar a qué caso de uso se refiere y marcar sus diferencias. La identificación de casos de uso, con ejemplos, se ha tratado en la Guía de Protección de Datos por Defecto.

6 IDENTIFICACIÓN Y ANÁLISIS DE FACTORES DE RIESGO

La identificación y el análisis de los factores de riesgo para los derechos y libertades de las personas físicas es el paso previo a la evaluación del nivel de riesgo del tratamiento.

En el contexto de la “accountability”, la identificación y análisis de factores de riesgo estará siempre documentado y justificado a fin de demostrar que, las decisiones tomadas en cada momento con relación a la gestión del riesgo han sido las más adecuadas en función de la información de la que se disponía

A. Identificación factores de riesgo

El responsable no puede ni debe limitarse a tratar los factores de riesgo identificados explícitamente en la normativa, sino que también debe identificar y evaluar los que derivan del tratamiento concreto en función de su naturaleza, ámbito o extensión o los fines que persigue, sin olvidar, tampoco, los que se derivan del contexto presente (interno y externo a la organización) y futuro del tratamiento.

B. El análisis de los factores de riesgo

Para cada uno de los factores de riesgo identificados, se deberá determinar el impacto inherente, o sea, el que resulta de no considerar las medidas y garantías para los derechos y libertades. El impacto dependerá del daño que se pueda ocasionar a los interesados en particular y a la sociedad en su conjunto.

A su vez, también será necesario determinar la probabilidad de que el riesgo identificado se materialice.

Como aproximación general para alcanzar un equilibrio entre la facilidad y la eficacia del proceso de gestión del riesgo, se propone establecer cuatro niveles de impacto del riesgo (muy significativo, significativo, limitado y muy limitado) así como cuatro niveles de probabilidad de ocurrencia (muy alta, alta, baja e improbable), de modo que sus valores combinados permiten establecer los siguientes niveles de riesgo: muy alto, alto, medio y bajo.

Como propuesta, para determinar el nivel de un riesgo específico en función de su impacto y probabilidad se puede establecer el siguiente mapa de calor:

|

Probabilidad |

Muy alta |

Medio |

Alto |

Muy alto |

Muy alto |

|

Alta |

Bajo |

Alto |

Muy alto |

Muy alto |

|

|

Baja |

Bajo |

Medio |

Alto |

Muy alto |

|

|

Improbable |

Bajo |

Bajo |

Medio |

Muy alto |

|

|

|

|

Muy limitado |

Limitado |

Significativo |

Muy significativo |

|

|

|

Impacto |

|||

Tabla 14. Matriz Probabilidad x Impacto para determinar el nivel de riesgo

|

Nivel de Impacto |

Descripción |

Derechos fundamentales |

|

Muy significativo |

|

|

|

Significativo |

|

|

|

Limitado |

|

|

|

Muy limitado |

|

Tabla 15. Criterios para determinar el nivel de impacto

Cuando existan dos o más factores de riesgo que apunten a un determinado nivel de impacto, podríamos hablar de un coeficiente de impacto acumulado dando lugar a un nivel de impacto mayor al inicialmente estimado.

Para la determinación de la probabilidad, se podrían utilizar los siguientes criterios.

|

Probabilidad |

Criterios |

|

Muy alta |

|

|

Alta |

|

|

Baja |

|

|

Improbable |

|

Tabla 16. Criterios para determinar la probabilidad de materialización de un factor de riesgo

Para evaluar correctamente la tabla anterior es importante:

- Justificar que se conoce el estado de los elementos que implementan el tratamiento.

- Tener acceso a los catálogos actualizados de vulnerabilidades existentes en el mercado.

- Consultar históricos de incidentes (p. ej. los informes publicados por la AEPD en el microsite brechas de datos personales).

Cuando existan dos o más indicios que apunten a un determinado nivel de probabilidad, hablaremos de un coeficiente de probabilidad acumulado, dando lugar a una tasa de probabilidad mayor a la inicialmente estimada.

C. Lista de factores de riesgo identificados en la normativa

En esta lista se realiza una compilación de los factores de riesgo identificados, agrupados por categorías, determinando un nivel de riesgo mínimo para cada una de ellas, las categorías son las siguientes:

|

Categorías |

Factores de riesgo |

|

Operaciones relacionadas con los fines de tratamiento |

Derivados del fin declarado del tratamiento y otros fines vinculados al propósito principal. |

|

Tipos de datos utilizados |

Relacionados con el ámbito del tratamiento que se derivan de los datos recogidos, procesados o inferidos en el tratamiento. |

|

Extensión y alcance del tratamiento |

Relacionados con el ámbito del tratamiento relativos al número de sujetos afectados, la diversidad de datos o aspectos tratados, la duración en el tiempo, el volumen de datos, la extensión geográfica, la exhaustividad sobre la persona, la frecuencia de recogida, etc. |

|

Categorías de interesados |

Relacionados con el ámbito del tratamiento relativos a la categoría de interesados, como empleados, menores, mayores, personas en situación de vulnerabilidad, víctimas, discapacitados, etc. |

|

Factores técnicos del tratamiento |

Derivados de la naturaleza del tratamiento al implementarse con determinadas características técnicas o tecnologías. |

|

Recogida y generación de datos |

Derivados de la naturaleza del tratamiento al recogerse o generarse datos de forma específica. |

|

Efectos colaterales del tratamiento |

Derivados del contexto del tratamiento al poder generarse consecuencias no contempladas en los propósitos originales previstos del tratamiento. |

|

Categoría del responsable/encargado |

Derivados del contexto específico del sector de actividad, modelo de negocio o tipo de entidad. |

|

Comunicaciones de datos |

Derivados del contexto en el que se realizan las comunicaciones de datos a terceros en el marco del tratamiento. |

|

Brechas de seguridad |

Derivados de la posible materialización de brechas de seguridad sobre los datos personales. |

Tabla 17. Categorías de factores de riesgo identificados en el RGPD o en su desarrollo

El nivel de riesgo, determinado para cada factor de riesgo de forma aislada, agrupado por categorías, es el siguiente:

1. Operaciones relacionadas con los fines de tratamiento

|

Factor de riesgo |

Ejemplos |

Nivel de riesgo |

|

Perfilado |

|

Alto |

|

Evaluación de sujetos |

|

Alto |

|

Predicción |

|

Alto |